Если вы хотите, чтобы ваши электронные письма не смог перехватить кто-нибудь другой и чтобы они доходили до адресатов в целости и сохранности, тогда письма придется шифровать. Иного надежного варианта обеспечить конфиденциальность электронной переписки, к сожалению, не существует, поскольку всю корреспонденцию без труда можно прочитать с сервера провайдера, да и прикрепленные файлы также не сложно извлечь из писем. Но дело не только в этом одновременно с проблемой перехвата корреспонденции обострилась и проблема авторизации, ведь отправить документ от чужого имени не так уж сложно. Поэтому наряду с шифрованием данных необходимо подтверждение подлинности документов электронной подписью, посредством которой можно проверить, были ли письма отправлены номинальным отправителем и не претерпели ли они модификации в пути.

Шифровать можно по-разному. Первый приходящий в голову вариант - воспользоваться какой-либо системой шифрования с паролем (с закрытым ключом), а в простейшем варианте подойдет и архивирование с установкой пароля. Для расшифровки потребуется тот же ключ (пароль), который был использован для шифрования. Такая система вполне может подойти для закрытия личной информации на диске, но далеко не всегда удобна при шифровании писем. Причина в том, что пароль требуется передавать адресатам (а передать зачастую его приходится по электронной почте, ведь адресат может проживать в другом городе или даже стране), и пароль при передаче может быть перехвачен.

Помочь может система шифрования с открытым ключом, которая работает не с одним ключом, а c двумя то, что зашифровано первым ключом (или секретным ключом private key), может быть расшифровано только при помощи второго ключа (который называют публичным или открытым public key). Секретный ключ известен только автору писем, а публичный доступен в Сети. Итак, ваши корреспонденты перед отправлением вам писем должны их зашифровать, используя ваш публичный ключ. Вам же для прочтения таких писем потребуется воспользоваться своим секретным ключом. В свою очередь, написав письма различным корреспондентам, вы должны зашифровать их с помощью их открытых ключей, прочитать которые корреспонденты смогут с помощью своих, известных только им, секретных ключей. Получается, что в случае использования системы с открытым ключом можно перехватить лишь публичный ключ, в то время как секретный ключ по Сети не передается и поэтому недоступен. Таким образом, схема с открытым ключом удачно решает проблему безопасной передачи самого ключа.

Одним из самых популярных криптографических решений для шифрования электронной почты с открытым ключом стала программа PGP (Pretty Good Privacy), ориентированная на массового пользователя и ставшая стандартом шифрования в Сети. Посредством PGP можно легко передавать и принимать любую информацию без опасения, что она станет достоянием третьих лиц. При этом программа шифрует не только текст, но и любые файлы.

Коротко о Pretty Good Privacy

Компоненты PGP

- PGPdisk шифрование данных на жестких дисках;

- PGPkeys доступ к таблице собственных ключей, а также открытых ключей корреспондентов;

- PGPmail шифрование и дешифрование данных;

- PGPtray шифрование и дешифрование данных в буфере обмена и управление основными приложениями PGP;

- PGPAdmin создание криптографической системы для организации;

- PGP ICQ шифрование текста сообщений ICQ;

- PGP Net реализация стека протоколов IPSec (Internet Protocol Security) и IKE (Internet Key Exchange).

Выпуски PGP

До выходаы версии 8.0 PGP являлась свободно распространяемым программным обеспечением (последняя бесплатная версия 7.0.3), а теперь программа полностью стала коммерческой и существует в следующих выпусках:

- PGP Personal 8.0 PGP Freeware для некоммерческого использования; представляет собой бесплатную PGPmail (шифрование-дешифрование файлов и почты через буфер обмена, цифровая подпись). В бесплатной версии недоступны надстройки (plugins) к почтовым программам;

- PGP 8.0 Personal Products для некоммерческого использования; включает в себя компоненты PGPdisk и PGPmail для защиты файлов, дисков и почты;

- PGP Desktop 8.0 для коммерческого использования; позволяет интегрировать функции шифрования в основные офисные и почтовые программы;

- PGP Enterprise 8.0 для коммерческого использования; более мощное ПО, позволяющее администрировать работу пользователей с ключами и реализовать политику безопасности.

Где и как приобрести PGP

Цены на различные выпуски PGP 8.0 на сайте https://store.pgp.com/ :

- PGP Enterprise 8.0:

- PGPM

- Enterprise 8.0 125 долл.;

- PGP Mobile Enterprise 8.0 155 долл.;

- PGP Desktop 8.0:

- PGP Desktop 8.0 80 долл.;

- obile Desktop 8.0 110 долл.;

- PGP 8.0 Personal Products:

- PGP 8.0 Personal 50 долл.;

- PGP 8.0 Personal and Mobile 70 долл.

Особенности работы с программой PGP

Установка

Инсталляция программа PGP 8.0 мало чем отличается от аналогичных процедур по установке любого нового программного обеспечения. Перед установкой лучше закрыть все открытые приложения, а затем запустить файл PGP8.exe.

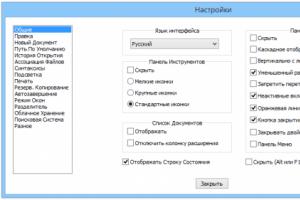

Как и при установке других приложений, потребуется согласиться со стандартным лицензионным соглашением компании-продавца; ответить на вопрос о существовании старых keyrings брелоков-ключей (естественно, что если вы раньше не использовали PGP, то никаких старых брелоков у вас нет). После этого нужно выбрать папку для установки и необходимые на вашем компьютере компоненты (рис. 1), при этом отказ от лишних компонентов позволит несколько сэкономить место на жестком диске. Далее нужно будет согласиться с перезагрузкой компьютера, после чего значок-«замочек», соответствующий компоненту PGPtray, появится на панели задач в правом нижнем углу экрана.

Настройка

Чтобы иметь возможность обмениваться секретными сообщениями с корреспондентами, также использующими PGP, необходимо сгенерировать пару ключей открытый и секретный, которые будут использованы в дальнейшем для создания цифровой подписи. Для этого потребуется выбрать Пуск→Программы→PGP→PGPkeys и щелкнуть на кнопке Generate new keypair (создание новой пары ключей).

Затем следует щелкнуть на кнопке Expert для изменения параметров ключа Key type (тип ключа) по умолчанию выбирается ключ Diffie-Hellman/DSS, как самый быстрый и надежный. Однако если среди ваших корреспондентов есть пользователи более ранних версий, нежели PGP 5.0, придется использовать ключ RSA. Здесь же можно определить параметр Key size (длина открытого ключа). По умолчанию при использовании метода Diffie-Hellman/DSS выбирается 2048-разрядный ключ, и при современном развитии компьютерной техники этого более чем достаточно (рис. 2). Затем можно установить Key еxpiration крайний срок, до которого создаваемые ключи могут быть использованы для кодирования и подписи, хотя предпочтительнее вариант по умолчанию, когда данный срок ничем не ограничен. В этом же окне нужно указать Full name (полное имя) и Email address (адрес электронной почты). Следует отметить, что по умолчанию выбирается оптимальный вариант параметров ключа, поэтому менять параметры нужно лишь в случае необходимости.

Если кнопку Expert не нажимали (а это значит, что Full name и Email address не были введены), то в следующем окне появится соответствующий запрос. Затем нужно будет дважды ввести ключевую фразу в окна Passphrase и Confirmation. Для удобства можно убрать галочку из окна Hide Typing, чтобы вводимая фраза отображалась на экране. Длина ключевой фразы не может быть меньше 8 символов. После генерации ключей появится окно вида (рис. 3).

Далее нужно закрыть окно PGPkeys, хотя это удастся сделать не сразу, так как программа предложит сохранить резервную копию файлов с ключами (pubring.pkr и secring.scr). Сохранять копии лучше на дискете, чтобы проблемы с жестким диском не привели к потере доступа к информации (рис. 4 , ).

Теперь вам следует отправить свой открытый ключ всем потенциальным получателям зашифрованной корреспонденции. Для этого необходимо пометить мышью строку с вашим ключом в окне PGPkeys и перетащить, удерживая левую клавишу мыши, строку с ключом в окно текстового сообщения почтовой программы, а затем разослать это письмо по адресам (рис. 6). Можно поступить и по-другому: выделить свой ключ в окне “PGPkeys”, выбрав из меню команды Keys→Export, сохранить ключ на диске в виде файла с расширением.asc. Полученный файл вы можете затем отправить своим корреспондентам как обычное приложение к письму.

Наконец, на последнем этапе настройки вам будет необходимо включить открытые ключи корреспондентов в свой брелок ключей, для чего потребуется воспользоваться пунктом меню Keys→Import. Однако предварительно файлы с чужими открытыми ключами должны быть каким-то образом получены, например по электронной почте, и сохранены на диске. После добавления ключей корреспондентов все они появятся в списке ключей в окне PGPkeys (рис. 7).

Затем ключи корреспондентов нужно подписать: следует выделить ключ в окне PGPkeys, нажать правую кнопку мыши, выбрать команду Sign, подсветить подписываемый ключ и в следующем окне ввести свою ключевую фразу. После этого рядом с ключом загорится вместо серой зеленая лампочка, свидетельствующая о том, что отныне с этим корреспондентом можно вести переписку (рис. 8).

Кроме того, если открытые ключи всех пользователей вашей компании хранятся на корпоративном сервере, нужно отправить свой ключ на сервер, на котором в этом случае можно найти и открытые ключи потенциальных корреспондентов. Чтобы отправить свой ключ на сервер компании вам достаточно будет щелкнуть на кнопке Send key to server в окне PGPkeys и выбрать адрес сервера. Для получения открытых ключей корреспондентов потребуется в том же окне щелкнуть на кнопке Open key search window и ввести слово для поиска (можно, например, искать адресатов, в имени которых присутствует слово «alex»).

Следует знать, где конкретно на вашем диске хранятся ключи PGP. Чтобы получить ответ на этот вопрос, нужно выбрать в PGPkeys пункт меню Edit→Options и далее закладку Files в результате вы увидите полный путь к связкам открытых и закрытых ключей, который при необходимости можно изменить.

Запуск программы

Существует четыре варианта запуска PGP на компьютере:

- через Пуск→Программы→PGP. Таким образом можно получить доступ к основным ресурсам PGP: PGPdisk, PGPkeys, PGPmail и документации;

- из панели задач, щелкнув левой или правой кнопками на значок замочка в правом нижнем углу рабочего экрана. Этот вариант удобен для шифрования/расшифрования данных в буфере обмена;

- непосредственно из почтового клиента (например, MS Outlook, MS Outlook Express, Eudora и др.), что и предпочитают большинство пользователей.

- в проводнике через строку PGP после правого клика на иконке файла или папки, что является самым быстрым вариантом вызова программы.

Как отправить зашифрованное сообщение с подписью

Действовать можно двумя путями: шифровать прямо из окна почтовой программы или через буфер обмена (в случае бесплатной версии 8.0 будет работать только этот вариант).

Рассмотрим вначале второй вариант он хотя и менее удобен, но зато всегда работает. В этом случае нужно обычным образом напечатать текст письма (рис. 9), потом скопировать его в буфер обмена (например, Ctrl+C) и, активировав окно PGPtray щелчком по его значку-«замочку», выбрать Clipboard→Encrypt&Sign (рис. 10). При этом потребуется указать программе открытый ключ корреспондента для шифрования (рис. 11) и ввести свою ключевую фразу для формирования электронной подписи письма, а затем вставить в письмо на место обычного текста его зашифрованный аналог. В результате вы увидите примерно такой текст, как на рис. 12 . Далее письмо отправляют обычным образом.

Однако, как уже было сказано выше, намного удобнее воспользоваться возможностью кодирования непосредственно из окна почтового клиента, с которым вы работаете, например MS Outlook. В этом случае письмо пишется обычным образом, а затем нужно выбрать команду PGP→Encrypt and Sign now (рис. 13). Теперь введите ключевую фразу и текст письма зашифруется.

Теоретически можно шифровать сообщения без добавления подписи или только заверять текст письма своей электронной подписью. Последовательность действий в обоих этих случаях полностью совпадает с указанной выше за исключением того, что вместо команды Encrypt and Sign now нужно будет выбирать соответственно Encrypt (при шифровании) или Sign (при добавлении подписи).

Как прочитать полученное зашифрованное сообщение с подписью

Если использовать буфер обмена, то, открыв письмо, следует скопировать в буфер обмена зашифрованный текст письма, активировав окно PGPtray, выбрать Clipboard→ Decrypt&Verify и ввести свою ключевую фразу. После этого в окне программы появится расшифрованный текст как на рис. 14 .

Вариант расшифровки из почтового клиента удобнее и быстрее, поскольку для дешифрования потребуется лишь открыть письмо, выбрать из командного меню команду PGP→Decrypt/Verify и ввести свою ключевую фразу. В результате на экране зашифрованный текст сменится на его расшифрованный аналог (рис. 15).

Если в полученном письме были использованы только шифрование или только добавление подписи (это видно по тексту письма), то для получения исходной копии письма потребуется воспользоваться командами Decrypt или Verify соответственно (или Decrypt&Verify результат будет тот же).

Рис. 16 рис. 17 строки это обеспечит автоматическое шифрование и подписывание писем при отправлении, а также их расшифровку при открытии.

Можно еще немного облегчить себе работу, установив кэширование ключевой фразы при расшифровке в течение указанного времени вкладка General, опция Cache passphrases for. Это будет полезно при чтении огромного количества корреспонденции, так как в течение данного промежутка времени не придется каждый раз при открытии письма вводить ключевую фразу. Однако данный вариант не совсем надежен, поскольку на время кэширования ключевая фраза станет доступной для перехвата.

Вы когда-нибудь задумывались, как получить код, но только для определенных людей? Это называется шифрованием. Шифрование воспринимает что-то вроде текста и помешает / смешивает его, чтобы никто не мог его прочитать, кроме людей, которые могут его расшифровать. Расшифровка принимает этот испорченный текст и делает его нормальным / читаемым снова. В этой статье вы узнаете, как использовать цифровые медиа-способы для шифрования сообщений.

О ЧЁМ СТАТЬЯ?

Способ 1. Использование программного обеспечения для шифрования

1. Выйдите в онлайн

Найдите бесплатный вариант программного обеспечения, который шифрует текст.

2. Выберите пароль

Но прежде чем вы это сделаете, сделайте для вас что-то простое для воспоминаний, потому что, если вы забудете этот пароль, вы не сможете расшифровать текст, и вы будете застряли в зашифрованном тексте.

3. Введите текст в поле.

В поле под паролем введите один тип или вставьте текст, который вы хотите зашифровать. Многие варианты программного обеспечения также предоставляют вам следующие возможности:

- Измените размер шрифта в тексте.

- Отредактируйте семейство шрифтов в тексте.

- Измените формат шрифта в тексте.

- Изменение цвета текста.

- Изменение цвета фона.

- Добавьте ссылки на текст.

4. Выберите, что вы хотите с ним сделать

- Шифрование позволяет шифровать текст в нечитаемую версию.

- Расшифровка расшифровывает текст в оригинальной версии.

- Очистить обновляет страницу для начала.

5. Соберите свой зашифрованный текст

В нижней части страницы появится окно с зашифрованным текстом. Это должно было выглядеть похоже на мое. Если он не работал, попробуйте еще раз, и если он все еще не работает, попробуйте использовать второй метод.

6. Расшифруйте его

Вы также захотите проверить его расшифровку, прежде чем отправлять его своим друзьям для расшифровки; для этого просто выполните одно и то же — введите пароль, который вы выбрали при его шифровании. Затем вставьте зашифрованный текст в том же поле, которое вы положили, когда хотите его зашифровать, и на этот раз вместо того, чтобы выбирать шифрование, выберите вариант расшифровки.

Способ 2. Использование программы Writing

1. Откройте программу записи на своем компьютере

Многие люди используют разные программы написания. Если вы не знаете какой-либо попытки поиска ниже на вашем компьютере. Если на вашем компьютере нет программного обеспечения для записи, вы можете бесплатно скачать бесплатно.

- Блокнот

- Microsoft Word

- Microsoft Office

- TextEdit

2. Введите текст, который вы хотите зашифровать

3. Добавьте случайные числа между буквами для их шифрования

Это должно выглядеть как на картинке, сопровождающей этот шаг.

Удалите все пробелы.

Как шифровать сообщения по e-mail и станет ли от этого «безопасней»

- Информационная безопасность

Защищена ли информация, пересылаемая по электронной почте?

Честный ответ на этот вопрос будет звучать так: «Да. Но нет». Когда вы посещаете большинство сайтов, в адресной строке отображается протокол HTTP. Это – небезопасное соединение. Если зайдете в аккаунт одной из крупных почтовых служб, вы увидите уже HTTPS. Это говорит об использовании протоколов шифрования SSL и TLS, которые обеспечивают безопасное «путешествие» письма из окна браузера до почтового сервера. Вместе с тем это ничего не даёт в связи с , который вступает в действие с 1 июля 2014 года. Тем более абсолютно ничто не защищает вашу переписку от недобросовестного сотрудника фирмы почтового сервиса, атак хакеров, незакрытой сессии на чужом компьютере, незащищенной точки Wi-Fi, а также любого требования спецслужб – уже сейчас - и даже самой службы почтового сервиса, в соответствии с их собственной политикой конфиденциальности.

Все письма, приходящие, уходящие или хранящиеся на сервере почтовой службы находятся в полнейшем распоряжении компании, которой он (сервер) принадлежит. Обеспечивая безопасность при самой пересылке, компания может делать с сообщениями все, что ей вздумается, так как, по сути, получает письма в своё распоряжение. Поэтому надеяться можно лишь на порядочность её (компании) руководства и служащих, а также на то, что вы вряд ли кого-то серьезно заинтересуете.

При использовании корпоративной почты переписка защищается силами IT-службы, которые могут установить очень строгий Firewall. И, тем не менее, это тоже не спасёт, если недобросовестный сотрудник «сольёт» информацию. Речь идет не обязательно о системном администраторе – злоумышленнику достаточно оказаться «внутри» корпоративной сети: если он настроен серьезно, остальное – дело техники.

Зашифруемся

Несколько повысить уровень защиты вашей почты «от дурака» может шифрование текста письма и вложения (их также можно поместить в архив с паролем, например, если сам текст не содержит конфиденциальных данных, а архив - содержит). В этом случае можно использовать специальное программное обеспечение.Само тело письма можно шифровать сторонней криптографической программой, об этом уже , позволю себе повторить немного на свой лад. Наиболее популярный сервис, для которого специально создана программа шифрования – Gmail. Расширение SecureGmail устанавливается в Google Chrome, который это шифрование поддерживает, после чего всё совсем просто – для шифруемого сообщения вводится пароль и вопрос-подсказка для его восстановления. Единственный недостаток – ограничение использования только для GoogleChrome.

Есть шифратор, который подходит для практически любой онлайн-почты, например для mail.ru, yandex.ru, Gmail.com – для всех почтовых сервисов, которые вы можете открыть в окне браузера Mozilla. Это расширение Encrypted Communication. Принцип работы такой же, как у SecureGmail: написав сообщение, выделите его мышью, после чего нажмите правую кнопку и выберите «зашифровать при помощи Encrypted Communication». Далее введите и подтвердите пароль, известный вам и получателю. Естественно, оба этих клиента должны быть установлены и у получателя, и у отправителя и оба этих человека должны знать пароль. (Стоит отметить, что было бы опрометчиво отправлять пароль той же почтой.)

Кроме плагинов для браузера, в котором вы открываете почту, существует приложение для десктопных клиентов, которое также может использоваться и с онлайновыми почтовыми сервисами - PGP (Pretty Good Privacy). Метод хорош, так как использует два ключа шифрования – открытый и закрытый. А также можно использовать целый ряд программ как для шифрования данных, так и для шифрования текста письма: DriveCrypt, Gpg4win, Gpg4usb, Comodo SecureEmail и другие.

Как ни печально, продвинутая техника шифрования, как бы легка в использовании и красива она ни была, не спасёт, если, например, в вашем компьютере поселят backdoor, который делает снимки экрана и отправляет их в сеть. Поэтому лучший способ шифрования – не писать писем. Девиз «Надо чаще встречаться» приобретает в этом контексте новое звучание.

Минимизируем риски

Как уже было отмечено выше, идеальный способ шифрования – не писать писем. Чаще всего, не следует пользоваться бесплатными почтовыми сервисами для ведения переписки по работе, особенно если вы подписывали соглашение о неразглашении. Дело в том, что если ваши сообщения перехватят с корпоративной почты – разбираться с брешью в защите будут с IT-отделом компании. В противном случае вы несёте личную ответственность. Помните: при использовании «внешней» почты переписка обязательно попадет третьим лицам, как минимум, сотрудникам компании, предоставляющей услуги почтового сервиса. А они с вашим работодателем соглашения о неразглашении не подписывали.Если вы важное лицо в компании, не пересылайте ключевые документы по открытым каналам, либо не используйте для их передачи электронную почту вообще, а для работы пользуйтесь корпоративной почтой и не высылайте важные письма на адреса бесплатных почтовых сервисов.

Во всех остальных случаях, например, при заключении договоров, полезно использовать почту, так как электронное сообщение содержит факты ваших договорённостей по работе и может вам в дальнейшем помочь. Помните, что большинство «сливов» информации происходят по вине отнюдь не хакеров, а «человеческого фактора». Вам вполне может быть достаточно использовать сложные пароли, регулярно их менять и не допускать их утраты. Следует не забывать закрывать свои сессии на чужих компьютерах, не пользоваться незащищенными соединениями при работе через Wi-Fi в общественных местах, установить галочки в настройках почтового ящика «запомнить мой IP адрес», «отслеживать IP адреса, с которых открывались сессии», «не допускать параллельных сессий». А также не создавать простых вопросов и ответов для восстановления пароля и не терять мобильный телефон, если к нему привязан ваш аккаунт.

Всем нам иногда приходится пересылать в переписке ту или иную секретную информацию. Ну, возможно, не секретную, но такую, которая определенно не предназначена для чужих глаз. Самый надежный способ ее защиты - это шифрование. А самый простой способ зашифровать сообщения в вашей переписке в Skype, Viber, «ВКонтакте» и в любом другом месте - это кроссплатформенное приложение PGPTools.

Зачем это нужно?

Самый простой пример использования шифрования - это отправка защищенных сообщений, которые содержат важную информацию. Скажем, вы хотите переслать свои платежные реквизиты, общаясь с приятелем «ВКонтакте». Зашифрованное сообщение представляет собой беспорядочный набор символов, который можно смело пересылать через социальные сети, Skype, Viber, Telegram и любые другие мессенджеры. Даже если его перехватят злоумышленники, без специального ключа они увидят просто абракадабру.

Как это работает?

PGPTools имеет всего лишь две вкладки. На первой мы вводим или расшифровываем текст, а на второй находится список доступных ключей. Одним из преимуществ приложения является возможность не только импортировать готовые PGP-ключи, но и создавать свои собственные.

Принцип работы PGPTools очень прост, но надежен. Нужно набрать в окне приложения текст (или вставить скопированный), придумать пароль и выбрать ключ собеседника, с помощью которого ваше сообщение будет зашифровано. Остается просто скопировать ваш текст в уже зашифрованном виде и спокойно переслать его адресату. Он, в свою очередь, открывает его с помощью ключа, которым оно было зашифровано, и читает текст (при необходимости введя пароль).

Вы можете спросить: какой же тогда смысл в шифровании, если для дешифровки нужно передавать и сам ключ, который можно перехватить вместе с сообщением? Все дело в технологии шифрования PGP, где для дешифровки сообщения необходимы два ключа: публичный (тот, который вы передаете собеседнику) и приватный (который есть только у вас). Даже если хакеры перехватят зашифрованное сообщение и публичный ключ, это будут просто случайные наборы символов. Еще больше можно обезопасить себя, если отправлять каждое сообщение с разным ключом.

Система шифрования PGP создана еще в далеком 1991 году, но до сих пор в ее алгоритме не было найдено ни одной уязвимости. А это, согласитесь, говорит о многом.

Плюсы и минусы

Пользоваться PGPTools удобно еще и потому, что приложение доступно на всех популярных платформах, включая не только iOS и Mac, но и Android, Windows Phone и Windows. Независимо от устройств, которые используют ваши друзья или коллеги, вы сможете совершенно безопасно отправлять им важную личную информацию любым удобным для вас путем, будь то email, sms, социальные сети, мессенджеры и так далее.

Если говорить о минусах PGPTools, то можно назвать таковыми «спартанские» интерфейс и функциональность, но я бы, на самом деле, отнес это к плюсам. Приложение простое и отлично справляется с тем, для чего предназначено.

Итоги

Стоимость PGPTools невелика и не идет ни в какое сравнение с возможностями, которые приложение предоставляет. Если вы ищете надежное средство для передачи конфиденциальных данных в зашифрованном виде без привязки к конкретной платформе и каналу передачи, считайте, что вы его уже нашли. Кстати, более подробную информацию, а также инструкции по использованию PGPTools на различных платформах можно найти на официальном сайте приложения:

Необходимость в шифровании переписки возникла еще в древнем мире, и появились шифры простой замены. Зашифрованные послания определяли судьбу множества битв и влияли на ход истории. Со временем люди изобретали все более совершенные способы шифрования.

Код и шифр - это, к слову, разные понятия. Первое означает замену каждого слова в сообщении кодовым словом. Второе же заключается в шифровании по определенному алгоритму каждого символа информации.

После того как кодированием информации занялась математика и была разработана теория криптографии, ученые обнаружили множество полезных свойств этой прикладной науки. Например, алгоритмы декодирования помогли разгадать мертвые языки, такие как древнеегипетский или латынь.

Стеганография

Стеганография старше кодирования и шифрования. Это искусство появилось очень давно. Оно буквально означает «скрытое письмо» или «тайнопись». Хоть стеганография не совсем соответствует определениям кода или шифра, но она предназначена для сокрытия информации от чужих глаз.

Стеганография является простейшим шифром. Типичными ее примерами являются проглоченные записки, покрытые ваксой, или сообщение на бритой голове, которое скрывается под выросшими волосами. Ярчайшим примером стеганографии является способ, описанный во множестве английских (и не только) детективных книг, когда сообщения передаются через газету, где малозаметным образом помечены буквы.

Главным минусом стеганографии является то, что внимательный посторонний человек может ее заметить. Поэтому, чтобы секретное послание не было легко читаемым, совместно со стеганографией используются методы шифрования и кодирования.

ROT1 и шифр Цезаря

Название этого шифра ROTate 1 letter forward, и он известен многим школьникам. Он представляет собой шифр простой замены. Его суть заключается в том, что каждая буква шифруется путем смещения по алфавиту на 1 букву вперед. А -> Б, Б -> В, ..., Я -> А. Например, зашифруем фразу «наша Настя громко плачет» и получим «общб Обтуа дспнлп рмбшеу».

Шифр ROT1 может быть обобщен на произвольное число смещений, тогда он называется ROTN, где N - это число, на которое следует смещать шифрование букв. В таком виде шифр известен с глубокой древности и носит название «шифр Цезаря».

Шифр Цезаря очень простой и быстрый, но он является шифром простой одинарной перестановки и поэтому легко взламывается. Имея подобный недостаток, он подходит только для детских шалостей.

Транспозиционные или перестановочные шифры

Данные виды шифра простой перестановки более серьезны и активно применялись не так давно. В Гражданскую войну в США и в Первую мировую его использовали для передачи сообщений. Его алгоритм заключается в перестановке букв местами - записать сообщение в обратном порядке или попарно переставить буквы. Например, зашифруем фразу «азбука Морзе - тоже шифр» -> «акубза езроМ - ежот рфиш».

С хорошим алгоритмом, который определял произвольные перестановки для каждого символа или их группы, шифр становился устойчивым к простому взлому. Но! Только в свое время. Так как шифр легко взламывается простым перебором или словарным соответствием, сегодня с его расшифровкой справится любой смартфон. Поэтому с появлением компьютеров этот шифр также перешел в разряд детских.

Азбука Морзе

Азбука является средством обмена информации и ее основная задача - сделать сообщения более простыми и понятными для передачи. Хотя это противоречит тому, для чего предназначено шифрование. Тем не менее она работает подобно простейшим шифрам. В системе Морзе каждая буква, цифра и знак препинания имеют свой код, составленный из группы тире и точек. При передаче сообщения с помощью телеграфа тире и точки означают длинные и короткие сигналы.

Телеграф и азбука был тем, кто первый запатентовал «свое» изобретение в 1840 году, хотя до него и в России, и в Англии были изобретены подобные аппараты. Но кого это теперь интересует... Телеграф и азбука Морзе оказали очень большое влияние на мир, позволив почти мгновенно передавать сообщения на континентальные расстояния.

Моноалфавитная замена

Описанные выше ROTN и азбука Морзе являются представителями шрифтов моноалфавитной замены. Приставка «моно» означает, что при шифровании каждая буква изначального сообщения заменяется другой буквой или кодом из единственного алфавита шифрования.

Дешифрование шифров простой замены не составляет труда, и в этом их главный недостаток. Разгадываются они простым перебором или Например, известно, что самые используемые буквы русского языка - это «о», «а», «и». Таким образом, можно предположить, что в зашифрованном тексте буквы, которые встречаются чаще всего, означают либо «о», либо «а», либо «и». Исходя из таких соображений, послание можно расшифровать даже без перебора компьютером.

Известно, что Мария I, королева Шотландии с 1561 по 1567 г., использовала очень сложный шифр моноалфавитной замены с несколькими комбинациями. И все же ее враги смогли расшифровать послания, и информации хватило, чтобы приговорить королеву к смерти.

Шифр Гронсфельда, или полиалфавитная замена

Простые шифры криптографией признаны бесполезными. Поэтому множество из них было доработано. Шифр Гронсфельда — это модификация шифра Цезаря. Данный способ является значительно более стойким к взлому и заключается в том, что каждый символ кодируемой информации шифруется при помощи одного из разных алфавитов, которые циклически повторяются. Можно сказать, что это многомерное применение простейшего шифра замены. Фактически шифр Гронсфельда очень похож на рассмотренный ниже.

Алгоритм шифрования ADFGX

Это самый известный шифр Первой мировой войны, используемый немцами. Свое имя шифр получил потому, что приводил все шифрограммы к чередованию этих букв. Выбор самих же букв был определен их удобством при передаче по телеграфным линиям. Каждая буква в шифре представляется двумя. Рассмотрим более интересную версию квадрата ADFGX, которая включает цифры и называется ADFGVX.

| A | D | F | G | V | X | |

| A | J | Q | A | 5 | H | D |

| D | 2 | E | R | V | 9 | Z |

| F | 8 | Y | I | N | K | V |

| G | U | P | B | F | 6 | O |

| V | 4 | G | X | S | 3 | T |

| X | W | L | Q | 7 | C | 0 |

Алгоритм составления квадрата ADFGX следующий:

- Берем случайные n букв для обозначения столбцов и строк.

- Строим матрицу N x N.

- Вписываем в матрицу алфавит, цифры, знаки, случайным образом разбросанные по ячейкам.

Составим аналогичный квадрат для русского языка. Например, создадим квадрат АБВГД:

| А | Б | В | Г | Д | |

| А | Е/Е | Н | Ь/Ъ | А | И/Й |

| Б | Ч | В/Ф | Г/К | З | Д |

| В | Ш/Щ | Б | Л | Х | Я |

| Г | Р | М | О | Ю | П |

| Д | Ж | Т | Ц | Ы | У |

Данная матрица выглядит странно, так как ряд ячеек содержит по две буквы. Это допустимо, смысл послания при этом не теряется. Его легко можно восстановить. Зашифруем фразу «Компактный шифр» при помощи данной таблицы:

| 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 | 13 | 14 | |

| Фраза | К | О | М | П | А | К | Т | Н | Ы | Й | Ш | И | Ф | Р |

| Шифр | бв | гв | гб | гд | аг | бв | дб | аб | дг | ад | ва | ад | бб | га |

Таким образом, итоговое зашифрованное послание выглядит так: «бвгвгбгдагбвдбабдгвдваадббга». Разумеется, немцы проводили подобную строку еще через несколько шифров. И в итоге получалось очень устойчивое к взлому шифрованное послание.

Шифр Виженера

Данный шифр на порядок более устойчив к взлому, чем моноалфавитные, хотя представляет собой шифр простой замены текста. Однако благодаря устойчивому алгоритму долгое время считался невозможным для взлома. Первые его упоминания относятся к 16-му веку. Виженер (французский дипломат) ошибочно считается его изобретателем. Чтобы лучше разобраться, о чем идет речь, рассмотрим таблицу Виженера (квадрат Виженера, tabula recta) для русского языка.

Приступим к шифрованию фразы «Касперович смеется». Но, чтобы шифрование удалось, нужно ключевое слово — пусть им будет «пароль». Теперь начнем шифрование. Для этого запишем ключ столько раз, чтобы количество букв из него соответствовало количеству букв в шифруемой фразе, путем повтора ключа или обрезания:

Теперь по как по координатной плоскости, ищем ячейку, которая является пересечением пар букв, и получаем: К + П = Ъ, А + А = Б, С + Р = В и т. д.

| 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 | 13 | 14 | 15 | 16 | 17 | |

| Шифр: | Ъ | Б | В | Ю | С | Н | Ю | Г | Щ | Ж | Э | Й | Х | Ж | Г | А | Л |

Получаем, что "касперович смеется" = "ъбвюснюгщж эйхжгал".

Взломать шифр Виженера так сложно, потому что для работы частотного анализа необходимо знать длину ключевого слова. Поэтому взлом заключается в том, чтобы наугад бросать длину ключевого слова и пытаться взломать засекреченное послание.

Следует также упомянуть, что помимо абсолютно случайного ключа может быть использована совершенно разная таблица Виженера. В данном случае квадрат Виженера состоит из построчно записанного русского алфавита со смещением на единицу. Что отсылает нас к шифру ROT1. И точно так же, как и в шифре Цезаря, смещение может быть любым. Более того, порядок букв не должен быть алфавитным. В данном случае сама таблица может быть ключом, не зная которую невозможно будет прочесть сообщение, даже зная ключ.

Коды

Настоящие коды состоят из соответствий для каждого слова отдельного кода. Для работы с ними необходимы так называемые кодовые книги. Фактически это тот же словарь, только содержащий переводы слов в коды. Типичным и упрощенным примером кодов является таблица ASCII — международный шифр простых знаков.

Главным преимуществом кодов является то, что расшифровать их очень сложно. Частотный анализ почти не работает при их взломе. Слабость же кодов — это, собственно, сами книги. Во-первых, их подготовка — сложный и дорогостоящий процесс. Во-вторых, для врагов они превращаются в желанный объект и перехват даже части книги вынуждает менять все коды полностью.

В 20-м веке многие государства для передачи секретных данных использовали коды, меняя кодовую книгу по прошествии определенного периода. И они же активно охотились за книгами соседей и противников.

"Энигма"

Всем известно, что "Энигма" — это главная шифровальная машина нацистов во время II мировой войны. Строение "Энигмы" включает комбинацию электрических и механических схем. То, каким получится шифр, зависит от начальной конфигурации "Энигмы". В то же время "Энигма" автоматически меняет свою конфигурацию во время работы, шифруя одно сообщение несколькими способами на всем его протяжении.

В противовес самым простым шифрам "Энигма" давала триллионы возможных комбинаций, что делало взлом зашифрованной информации почти невозможным. В свою очередь, у нацистов на каждый день была заготовлена определенная комбинация, которую они использовали в конкретный день для передачи сообщений. Поэтому даже если "Энигма" попадала в руки противника, она никак не способствовала расшифровке сообщений без введения нужной конфигурации каждый день.

Взломать "Энигму" активно пытались в течение всей военной кампании Гитлера. В Англии в 1936 г. для этого построили один из первых вычислительных аппаратов (машина Тьюринга), ставший прообразом компьютеров в будущем. Его задачей было моделирование работы нескольких десятков "Энигм" одновременно и прогон через них перехваченных сообщений нацистов. Но даже машине Тьюринга лишь иногда удавалось взламывать сообщение.

Шифрование методом публичного ключа

Самый популярный из алгоритмов шифрования, который используется повсеместно в технике и компьютерных системах. Его суть заключается, как правило, в наличии двух ключей, один из которых передается публично, а второй является секретным (приватным). Открытый ключ используется для шифровки сообщения, а секретный — для дешифровки.

В роли открытого ключа чаще всего выступает очень большое число, у которого существует только два делителя, не считая единицы и самого числа. Вместе эти два делителя образуют секретный ключ.

Рассмотрим простой пример. Пусть публичным ключом будет 905. Его делителями являются числа 1, 5, 181 и 905. Тогда секретным ключом будет, например, число 5*181. Вы скажете слишком просто? А что если в роли публичного числа будет число с 60 знаками? Математически сложно вычислить делители большого числа.

В качестве более живого примера представьте, что вы снимаете деньги в банкомате. При считывании карточки личные данные зашифровываются определенным открытым ключом, а на стороне банка происходит расшифровка информации секретным ключом. И этот открытый ключ можно менять для каждой операции. А способов быстро найти делители ключа при его перехвате — нет.

Стойкость шрифта

Криптографическая стойкость алгоритма шифрования — это способность противостоять взлому. Данный параметр является самым важным для любого шифрования. Очевидно, что шифр простой замены, расшифровку которого осилит любое электронное устройство, является одним из самых нестойких.

На сегодняшний день не существует единых стандартов, по которым можно было бы оценить стойкость шифра. Это трудоемкий и долгий процесс. Однако есть ряд комиссий, которые изготовили стандарты в этой области. Например, минимальные требования к алгоритму шифрования Advanced Encryption Standart или AES, разработанные в NIST США.

Для справки: самым стойким шифром к взлому признан шифр Вернама. При этом его плюсом является то, что по своему алгоритму он является простейшим шифром.